Administrând un server linux (un VPS CentOS + WHM), printre altele sunt zilnic la ”pupitru” urmărind log-uri și rapoarte, în special cele de uptime și de la firewall. Și firewall-ul are întodeauna de raportat ceva: încercări de autentificare la diverse servicii, port scanning ș.a.m.d.

Ca un experiment, m-am gândit pentru o lună să păstrez fișierele de log ale firewall-ului pentru un sumar al atacurilor. Și aici vă prezint cele găsite:

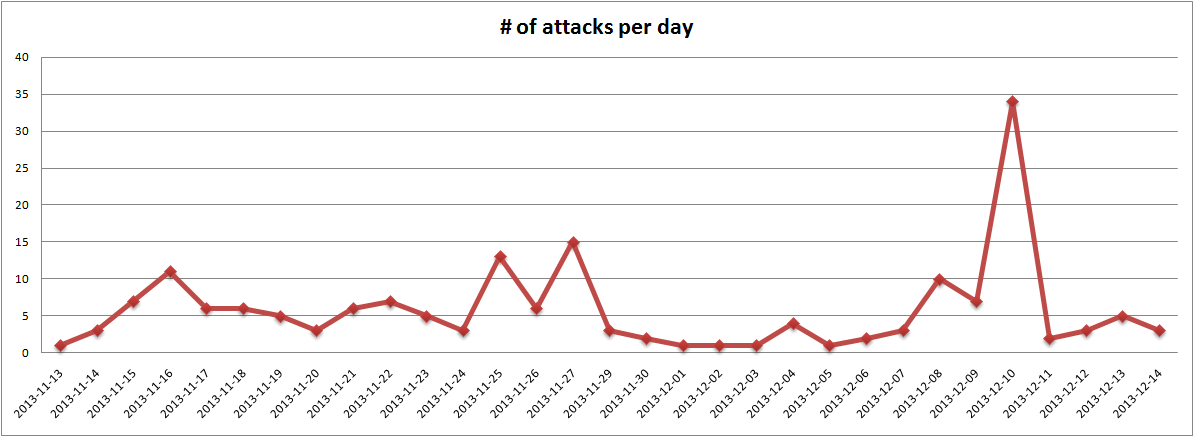

Media este de 5,97 de posibile atacuri detectate pe zi, cu maximul atins marți 10 decembrie a.c. de 34 de atacuri unice detectate. Alte zile în care am înregistrat un număr semnificativ de detecții sunt noiembrie 27, noiembrie 25 și noiembrie 11, cu o frecvență mai mare de 10. Se pare că în a doua jumătate a lunii noiembrie frecvența s-a menținut la o medie de peste 5 pe zi, după care a scăzut la sub 5 pentru 9 zile (intervalul 29 noiembrie – 7 decembrie), revenind la valori mari după data de 8 decembrie.

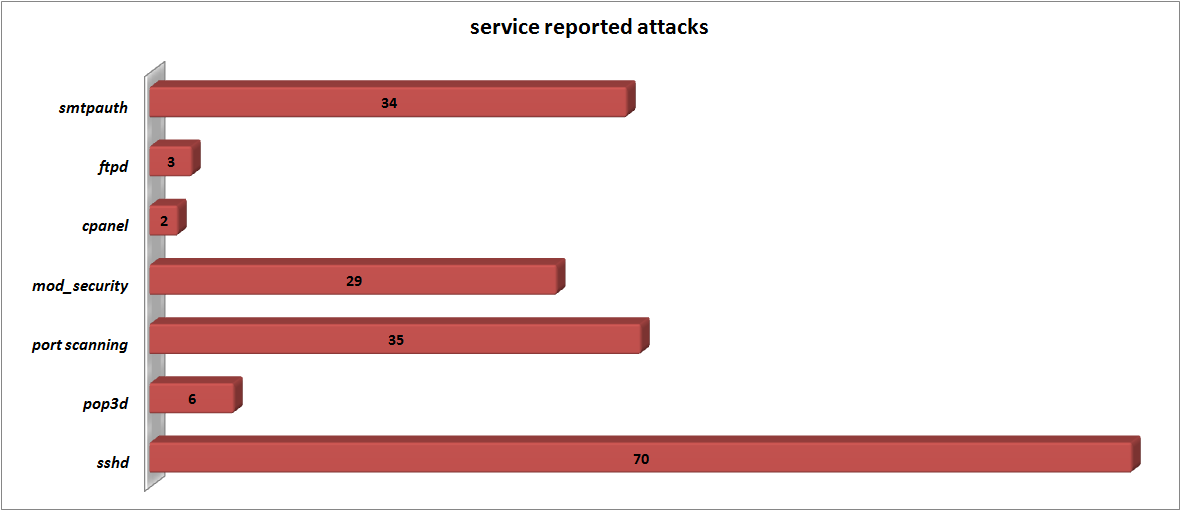

Cifrele prezentate mai sus indică numărul de posibile atacuri. În cazul serviciilor ca ssh, smtp, pop3 și ftp firewall-ul consideră un atac oricare 3 sau mai multe încercări consecutive de autentificare eșuate.

În acest top, ssh conduce detașat, cu un număr de 230 de încercări eșuate de autentificare. Urmat de serverul smtp, serviciul care trimite mailul, cu 115 de autentificări eșuate.

Și pentru că pentru un atac mai eficace e foarte prețioasă o listă de porturi deschise, s-au detectat 35 de astfel de încercări de scanare.

Mod_security a detectat în mare parte URL-uri malformate și încercări de evaziune a protocolului HTTP, cel mai probabil din cereri generate de un botnet.

Demonul POP3 a fost încercat de 25 ori, probabil de un curios, sau poate fi cineva care și-a uitat parola sau încearcă să-și citească mailurile de pe un alt dispozitiv, iar ftp de 12 ori.

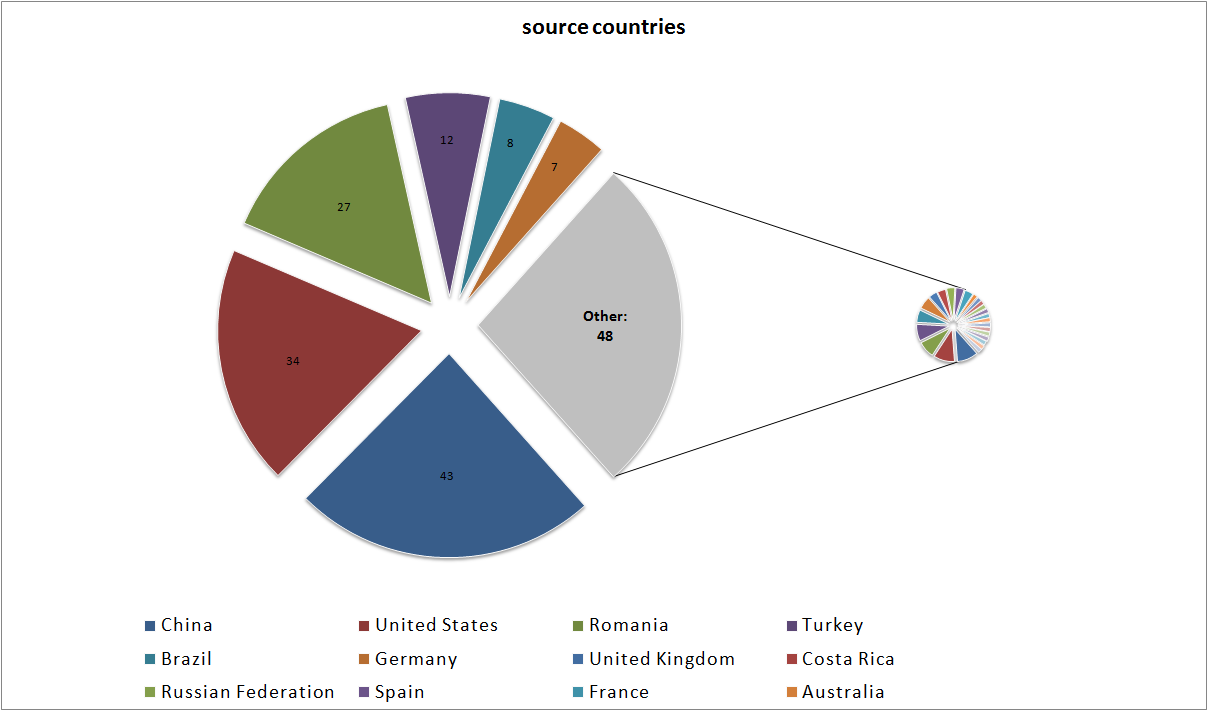

Am listat în legendă doar primele 12 țări după numărul de detecții. După FQDN, multe dintre acestea par a proveni din rețelele unor companii de hosting și a unor operatori de telecom. Datele sunt puține pentru a trage o concluzie vis-a-vis de o companie de hosting sau un operator cu serviciile compromise sau abuzate la scară, însă sunt câteva host-uri care apar mai frecvent în log-uri: dynamic.ttnet.com.tr (Turcia), clients.your-server.de (Germania), static.opt-online.net (SUA), host.redstation.co.uk (Regatul Unit), electrosim.ro (România). Cât despre China, în majoritatea cazurilor nu s-a reușit asocierea sursei cu un host sau IP, cel mai probabil deoarece se aflau în spatele unui firewall SPI.

Totuși pentru sursele pentru care s-a putut stabili o adresă, pentru o imagine de ansamblu, le-am pus pe hartă: